|

| ||||||||||||||||||||||||||||||||||||||

|

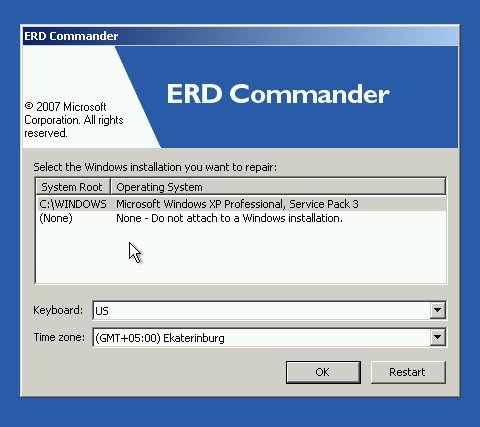

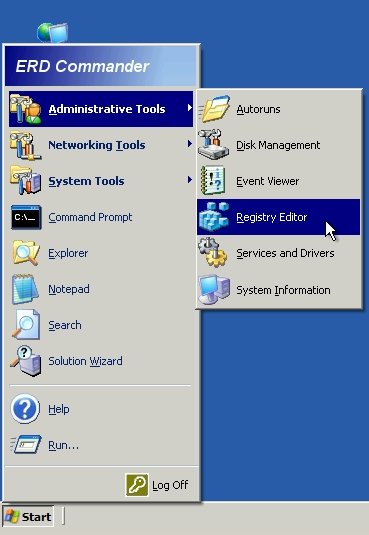

Общие рекомендации. * Взять за правило, первоочередной задачей после установки Windows, установку антивирусной программы. * Не устанавливайте в системе несколько антивирусов, это 1 - не гарантирует полную защиту 2 - затруднит работу антивирусов и всей системы в целом * Учитывайте, что нет идеального антивируса. У каждой программы есть свои 1 - минусы\плюсы 2 - противники\защитники В любом случае выбор программы зависит от Вас, но изучить опыт работы и мнение пользователей можно в обсуждении антивирусов в интернете * Поддерживать Ваш антивирус в актуальном состоянии, не забывать обновлять версии и антивирусные базы. * Современные антивирусные программы детектят большинство известных вирусов\троянов\червей. * Не посещайте подозрительные сайты (к ним относятся порносайты, ресурсы предлагающие различные бесплатные услуги). * Не скачивайте\не запускайте на вашем компьютере неизвестные вам файлы. * Не игнорируйте сообщения вашего антивируса о подозрительных\вредоносны? ? объектах. Некоторые признаки появления вирусов в вашем компьютере: 1 - общая нестабильная работа системы 2 - синие экраны смерти 3 - частое появление ошибок различных приложений 4 - неизвестные работающие процессы В таких случаях рекомендуется: 1 - провести полную проверку системы (всех локальных дисков) вашей антивирусной программой с самыми свежими антивирусными базами и обновлённой версией самой программы. 2 - провести сканирование альтернативной антивирусной утилитой (Dr.Web CureIt! , AVZ + свежие базы AVZ или AVPTool от Касперского) Замечено, что запущенная утилита Dr.Web CureIt! конфликтует с установленным антивирусом Касперского, вызывая перезагрузку системы. В этом случае рекомендуется приостановить работу антивируса, просканировать систему утилитой Dr.Web CureIt!, выполнить удаление обнаруженных вирусов и потом вновь запустить работу основного антивируса. И подумать о смене вашего антивируса…. 3 - часто вирусы работают как процессы в системе, маскируясь под системные файлы, располагаясь в папке system32, в этих моментах удаление вирусов затруднительно т.к. система их считает родными и не позволяет их удалять. Тогда стоит загрузиться из безопасного режима (по кнопке F8) и попытаться вновь просканировать и удалить вирусы. Если и этот метод не помогает, можно скачать мультизагрузочный Dr.Web LiveCD , записать его на CD, загрузиться с него, провести удаление. Теперь рассмотрим методы лечения\удаления на примерах некоторых вирусов. Злобный троян-вымогатель «Windows заблокирован, пошлите смс на номер….» - Вирусописатели совершенствуют свои поделки, на данный момент многие функции заражённой ОС отключаются - такие как редактор реестра, диспетчер задач, безопасный режим, восстановление системы, антивирусные программы не работают, интернет также блокируется. Само окно вируса загораживает весь рабочий стол не давая запустить многие утилиты. При попытке запустить что то компьютер уходит в перезагрузку. Заражённую машину хоть как-то можно запустить с помощью ERD commander-a. (Сначала попытайтесь проделать все эти действие через regedit загрузившись в безопасном режиме или режиме с поддержкой командной строки. Если вы смогли загрузиться в таком режиме, то первый пункт можете пропустить). Пункт 1 - перезагружаем компьютер в безопасном режиме - выбираем "Безопасный режим с поддержкой командной строки" - в черном окне консоли вводим команду REGEDIT - появится редактор реестра проверьте ветки реестра Код:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run о этой ветке подробнее ниже

затем

проверяем ветки автозагрузки:

Код:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run HKEY_USERS\Пользователь\SOFTWARE\Microsoft\Windows NT\CurrentVersion\winlogon HKEY_USERS\Пользователь\SOFTWARE\Microsoft\Windows\CurrentVersion\Run HKEY_USERS\Пользователь\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce Для некоторых видов баннеров, имеющих тайминг времени своего существования можно использовать следующий способ: - например, в тексте баннера написано, что он исчезнет через 62 дня - перезагружаем компьютер - заходим в Биос - переводим дату на три месяца вперёд

После перезагрузки банер исчезнет, но тут же необходимо установить антивирус Касперского или Доктор Вэб и провести полную проверку компьютера.

Код:

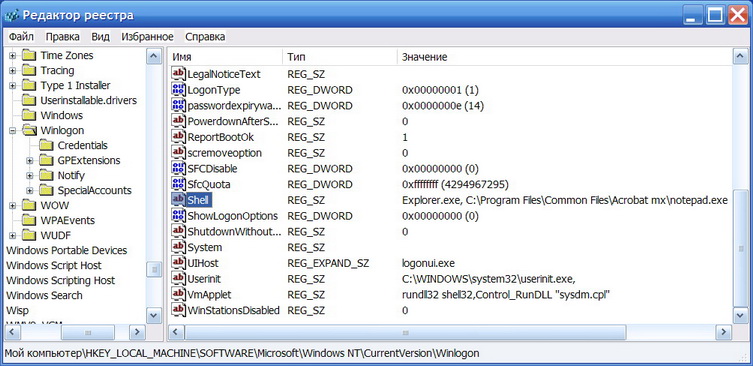

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon] "Shell" = "Explorer.exe" "Userinit"="C:\WINDOWS\System32\userinit.exe," (C:\ - это буква диска, где у вас установлена система. Она может отличаться от данного примера) Родная запись выглядит только так. Если вы увидели, что есть дописанные значения типа "Userinit"="C:\WINDOWS\System32\userinit.exe, блабла.exe" , то: 1 - запомните\запишите это. 2 - поиском найдите эти лишние файлы, . Желательно, если вы заархивируете их с паролем virus и пришлёте на почту сайта лаборатории касперского и доктора Вэба. После этого можете удалить эти файлы. 3 - восстановите значения параметров до родных 4 - Очистите содержимое папок Temp и Tmp. Oднако есть такие порнобанеры, которые залезают в taskmgr.exe , в userinit.exe и в logonui.exe.manifest вот описание с другово сайта частично об этом здесь

Также есть мультизагрузочный диск от DrWeb http://www.freedrweb.com/livecd/

http://support.kaspersky.ru/viruses/deblocker http://www.drweb.com/unlocker/index/?lng=ru http://virusinfo.info/deblocker/ http://esetnod32.ru/support/winlock.php http://mips.narod.ru/sms.html http://av.demozone.ru/ http://sms.kaspersky.ru/ утилита от Symantec http://www.symantec.com/security_res...041607-1924-99 После отключения банера, выполнить лечение для удаления следов банера. Надоедливый порноинформер висящий в Internet Explorer и загораживающий открытые страницы Лечение Отключитесь от Интернета закройте все открытые веб-страницы Для Internet Explorer версий выше 6.0.2800 сервис - управление настройками 1 - ищем надстройки с именами файлов заканчивающихся на lib.dll (перед lib обычно бывают еще три разные буквы, например: erolib.dll, fkmlib.dll и т.п.), отключаем их. 2 - Заходим в C:\Windows\System32\ и удаляем оттуда эти файлы. Поскольку у файлов *lib.dll могут быть установлены атрибуты Скрытый, Системный, Только для чтения, поэтому, чтобы найти их и уничтожить: – откройте Мой компьютер, выберите меню Сервис – Свойства папки… (или нажмите Пуск – Настройка – Панель управления – Свойства папки); – в открывшемся диалоговом окне Свойства папки откройте вкладку Вид; – в разделе Дополнительные параметры установите флажок "Отображать содержимое системных папок", снимите флажок "Скрывать защищенные системные файлы", установите переключатель "Показывать скрытые файлы и папки" . 3 - Удаляем все строки из реестра (Пуск - Выполнить - regedit - Правка - Найти - *lib.dll) с упоминанием этих файлов. 4 - Перерегистрируйте (с помощью Сервера регистрации regsvr32.exe) Общую библиотеку оболочки Windows shell32.dll: – нажмите Пуск – Выполнить – regsvr32 /i shell32.dll Для продвинутых пользователей - полностью деинсталлировать найденный файл из системы: regsvr32 -u *lib.dll Для Internet Explorer версий ниже 6.0.2800 Скачиваете и запускаете утилиту Customize IE, выполняете пункты с 1 по 4 (только вместо отключить тут будет работать кнопка Del) Ps в моём случае файлы *lib.dll отсутствовали в системе, а были надстройки с другим расширением. Метод лечения в этом случае – отключать по одной неизвестные надстройки и проверять исчезновение порноинформера, затем удалять файлы, относящиеся к искомой надстройке и очищать реестр. Вопросы по этой гадости можно задавать здесь Вирус Trojan.Encoder зашифровал ваши файлы Лечение Скачайте утилиту teXXdecrypt – запустите файл teXXdecrypt.exe; – в окне утилиты нажмите Продолжить; – если появится окно Error с сообщением «Не могу получить ключевой файл c:\crypted.txt. Вы хотите указать его расположение вручную?», нажмите OK; – в окне Открыть укажите расположение файла crypted.txt; – утилита расшифрует зашифрованные файлы. Примечания Не удаляйте файл crypted.txt (на инфицированном ПК расположен в корне диска c:\). Удаление crypted.txt может сделать невозможной расшифровку файлов. Вирус csrcs.exe (висит в процессах и имеет атрибут SYSTEM) Лечение Антивирусы его детектят и удаляют, но после удаления при загрузке системы появляется окно о том, что «Windows не удалось найти csrcs.exe » Лечится рег файлом Вирус Autorun.exe\inf (может располагаться в корне любого диска, имеет атрибут скрытый) Лечение Скачиваете утилиту AntiAutorun, выполняете указания программы. или с помощью батника, грузимся в безопасном режиме( F8) и запускаем батник Теперь заходим в каждый Локальный диск компьютера и вручную удаляем все файлы autorun.*. Все, вирус удален, однако нужно еще восстановить измененный реестр. Для этого нажимаем Пуск - Выполнить - regedit и находим ветку HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. В строке Userinit прописываем userinit.exe, (обязательно с запятой) Готово, теперь сам вирус, также как и его последствия устранен и можно продолжать безопасную работу. Если не помогает качаем Dr.Web CureIt! и запускаем в безопасном режиме Вопросы по этой гадости можно задавать здесь Червь Net-Worm.Win32.Kido отключает функцию System Restore, блокирует доступ к сайтам, посвящённым информационной безопасности, и скачивает на заражённые компьютеры дополнительные вредоносные программы. Лечение Как исправить файл Hosts - рецепты от regist :-)) Вариант Hijackthis

Вариант Олега Зайцева

Если очистка файла hosts скриптом не удается, а очистка вручную очень трудоемка, можно поступить следуюшим образом: - Запустить любой текстовый редактор; - Открыть в нем новый документ Если у Вас ОС Windows XP Код:

#(C) Корпорация Майкрософт (Microsoft Corp.), 1993-1999 # # Это образец файла HOSTS, используемый Microsoft TCP/IP для Windows. # # Этот файл содержит сопоставления IP-адресов именам узлов. # Каждый элемент должен располагаться в отдельной строке. IP-адрес должен # находиться в первом столбце, за ним должно следовать соответствующее имя. # IP-адрес и имя узла должны разделяться хотя бы одним пробелом. # # Кроме того, в некоторых строках могут быть вставлены комментарии # (такие, как эта строка), они должны следовать за именем узла и отделяться # от него символом '#'. # # Например: # # 102.54.94.97 rhino.acme.com # исходный сервер # 38.25.63.10 x.acme.com # узел клиента x 127.0.0.1 localhost Код:

#(C) Корпорация Майкрософт (Microsoft Corp.), 1993-1999 # # Это образец файла HOSTS, используемый Microsoft TCP/IP для Windows. # # Этот файл содержит сопоставления IP-адресов именам узлов. # Каждый элемент должен располагаться в отдельной строке. IP-адрес должен # находиться в первом столбце, за ним должно следовать соответствующее имя. # IP-адрес и имя узла должны разделяться хотя бы одним пробелом. # # Кроме того, в некоторых строках могут быть вставлены комментарии # (такие, как эта строка), они должны следовать за именем узла и отделяться # от него символом '#'. # # Например: # # 102.54.94.97 rhino.acme.com # исходный сервер # 38.25.63.10 x.acme.com # узел клиента x 127.0.0.1 localhost ::1 localhost - Сохранить документ как %WINDIR%\system32\drivers\etc\hosts БЕЗ РАСШИРЕНИЯ. Переписывание имеющегося файла подтвердить. %windir% - директория, куда установлена ОС Windows, стандартно C:\WINDOWS PS: Любой текст, написанный в этом файле после знака #, не исполняется в процессе работы системы и служит пользователю в чисто информативных целях. И ЕЩЕ ЕСТЬ ПОДРОБНЫЕ и ПОШАГОВЫЕ руководства, как удалять вирусы блокировщики здесь, здесь, здесь и здесь. Хороший человек написал эти инструкции и все расписано до мелочей, приведены ссылки на все необходимые программы. Удалить баннер, блокирующий компьютер сможет даже "чайник" =)) |